本記事の3つのポイント

-

電動化や自動運転化が進むクルマにおいてセキュリティーに対する重要性が高まりを見せている

電動化や自動運転化が進むクルマにおいてセキュリティーに対する重要性が高まりを見せている -

自動車分野で初となるサイバーセキュリティー関連法規が2021年1月から正式発効されている

自動車分野で初となるサイバーセキュリティー関連法規が2021年1月から正式発効されている -

OEMやティア1、パートナー企業はセキュリティー対策の高度化を積極的に進めるようになってきている

OEMやティア1、パートナー企業はセキュリティー対策の高度化を積極的に進めるようになってきている

かつてはそれほど頻繁に耳にすることのなかった“サイバーセキュリティー”という言葉が日常的になってきた。身近なところでは、コロナ禍を契機に加速したIT機器活用によるリモートワーク、オンライン会議/展示会/セミナーなどを巡るセキュリティー対策の必然性に始まり、政府機関へのサイバー攻撃まで、データが飛び交うところに世界中の悪意のある第三者による多様多彩な攻撃リスクがあり得る脅威を常に意識せざるを得ない状況に突入している。

電動化が進み、自動運転に向けてスマホ、クラウド、車車間など外部接続、OTA(Over the Air)を必然とするコネクテッドカーなど、「走る情報端末化」し、「エレクトロニクスの塊」となっていく自動車も、サイバー攻撃の脅威と無縁ではなくなってきた。実際に、自動車分野で初のサイバーセキュリティーに関する法律が2021年1月に正式発効された。車両型式の安全性に加え、自動車のライフサイクル全体でのセキュリティー対策を要することになるのだ。パソコンやスマホで常時行われているOSやソフトウエアの最新バージョンへのアップデート、データ更新が自動車でも当たり前になる。

そんなことを日々考えながら過ごしていた折、先日都内で開催されたテクノフロンティア2021で、テスラ製EV(電気自動車)「モデル3」の分解車両および各分解パーツ展示に出会った。ついに自動車も、パソコンやスマホ同様に、限られた展示スペース内で分解展示が可能になる時代に突入したのだと衝撃を受けた。この事象はすなわち、自動車分野にもサイバーセキュリティー対策が待ったなしであることも同時に物語っている。自動車サプライチェーンの一環に位置づけられるECUなどの半導体、電子部品にも今後、製品自体やその製造工程などでセキュリティー対策を意識していく必要が出てきそうだ。

自動車分野に初のサイバーセキュリティー法規発効の波

電子デバイス産業新聞では今春、ミニ連載「つながる車へセキュリティー」を掲載し、電子デバイスも包含する視点で車載向けセキュリティー対策の各種サービスを提供しているエフセキュア(フィンランド)、NDIAS(東京)、テュフ ラインランドジャパン(ドイツ)などへインタビュー取材をさせていただいた経緯がある。その際の各社への取材内容および電子デバイス産業新聞調べにより、自動車分野で初となるサイバーセキュリティー関連法規が2021年1月から正式発効されている実態が見えてきた。

具体的には、WP29(国際連合欧州経済委員会自動車基準調和世界フォーラム)がサイバーセキュリティーを含むUNECE(国際連合欧州経済委員会)制定の国連規則として、①サイバーセキュリティーシステムに係る協定規則「UN-R155」、②プログラムなど改変システムに係る協定規則「UN-R156」(ソフトウエアアップデートを伴う車両)、③高速道路などにおける運行時に車両を車線内に保持する機能を有する自動車運行装置に係る協定規則「UN-R157」を正式発効したのだ。

これに伴い、欧州では22年7月以降はUN-R155、UN-R156適合新型車しか認証されなくなり、24年7月からは同適合車しか新車登録できなくなることが報告されている。

また、OEMメーカーがUN-R155に適合するためには、車のライフサイクル全般にわたるサイバーセキュリティー要件を定めたエンジニアリング規格とみられる国際標準規格「ISO/SAE21434」(最終ドラフトが21年5月に発行された段階)に沿って業務プロセスを構築することが求められそうだ。そして、サプライヤーにもCSMS(Cyber Security Management System)やSUMS(Software Update Management System)を構築するために必要な各種要件適合に向けた協力が求められることになる流れが想定される。

こうした各法規に関し、経済産業省の委託によりPwCコンサルティング合同会社が20年3月にまとめている公表ベースの調査報告書『自動運転が活用されうるコネクテッド技術・商用モビリティサービスに関する国内外動向調査』の中で次のようにまとめられている。それによれば、WP29でのUN-Rでは、サイバーセキュリティーで「CSMS認証の取得」「車両型式認証の取得」が、ソフトウエアアップデートで「SUMS認証の取得」「車両型式認証の取得」が、ISO21434では「自動車のライフサイクル全体におけるサイバーセキュリティー活動」が求められているようだ。

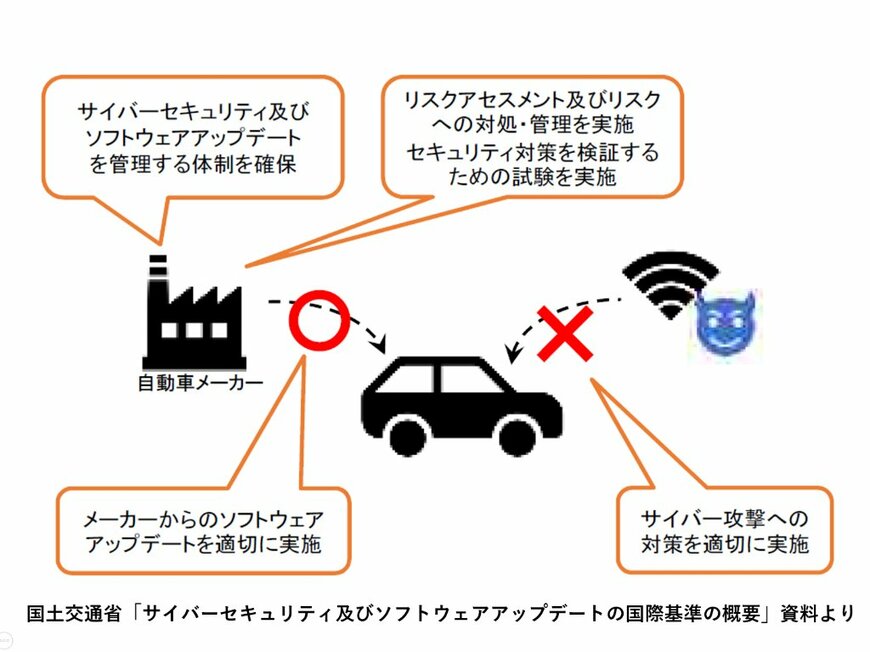

一方、こうした流れを受け、日本でも国土交通省が20年12月下旬に「自動運転技術に関する国際基準等の導入」を宣言し、「道路運送車両の保安基準の細目を定める告示等の一部改正」が公布され、21年1月上旬から施行されている。

この改正では、UN-R157について、新型車へ22年7月1日から適用を開始すると規定している。また現在、自動運行装置を備える自動車が適用対象だった「サイバーセキュリティーおよびソフトウエアアップデートの基準」が、自動運行装置を備える自動車以外の自動車でも適用対象となった。具体的には、無線によるソフトウエアアップデート対応車両では、新型車が22年7月1日から、継続生産車は24年7月1日から適用開始。また、無線によるソフトウエアアップデートに対応していない車両についても、新型車は24年1月1日から、継続生産車は26年5月1日から適用開始となる。

また、上記を記載した書面の補足資料には、「特定改造等の許可制度」についても、UN-R155導入に伴う改正事項の記載が含まれている。国土交通省の解説によれば、同許可制度は、昨今の自動車技術の進展に伴い、自動車製作者などが通信を活用して使用過程時の自動車の電子制御装置に組み込まれたプログラムを改変し、性能変更や機能追加(改造)を大規模かつ容易に行うことが可能になったことを背景に、サイバーセキュリティーの確保を含め、改造が適切に行われることを確保するために、19年5月の改正道路運送車両法に基づき導入された制度だという。同制度の許可基準として、UN-R155に規定されるサイバーセキュリティーを確保するための業務管理システム要件適合が追加されたほか、所要の改正が行われ、21年1月22日に施行されている。

自動運転車への動き加速で脆弱性も増加

こうした法規が発効され始めた背景には、それだけ自動車業界にもセキュリティー脅威が強まっている実態がある。実際に、ティア1大手メーカー各社でもサイバーセキュリティーへの意識が高まっている。たとえば、悪意のあるハッカーが電動車に対して攻撃をしかけた場合、接続されたコンポーネントから機密データを盗んだり、車両ネットワークへのアクセスによって車両操作を中断、ステアリングを操作、はたまたブレーキを操作するなどの行為までもが可能になってしまう。

欧州大手ティア1のコンチネンタルがメディア向けのTechShow2021で挙げていた事例では、テスラのEVがドローンによってハッキングされた事案が紹介された。最大100mの距離からWi-Fi経由で攻撃することが可能になるという事例だった。この場合、ハッカーはドローンから、車のドアを開けたり、座席位置を変更したり、勝手に音楽を再生、エアコンを制御するなどの悪さや、ステアリングモードと加速モードを変更するなどの動作が可能になってしまうのだ。振り返れば、これまでの筆者の取材活動の中でも、米国では14年時点ですでに、高速道路運転中に自動車がハッキングされ、勝手にハンドルが動く、高速道路のど真ん中でブレーキがかかる、などの事案が多発したという話も耳にしたことがある。

ハッカーにとっては、自動車が電動化で走る情報端末化すればするほど、テレマティクスやADAS、ゲートウエイ、インフォテインメント、各種通信システム、アンドロイドシステム、スマホによるキー操作など接続箇所が増え、関連するソフトウエア数が増え続ける状況は、不正・侵入経路が増加することを意味する。さらにハイパフォーマンスコンピューター(HPC)アーキテクチャー、OTAなど自動運転車への動きが加速し、エレクトロニクスの塊となればなるほど、脆弱性も高まっていく。

電動車におけるハードウエアとソフトウエアの融合による脆弱性の核心に迫ろうとする取り組みも始まっている。たとえば、前述の電子デバイス産業新聞のミニ連載「つながる車へセキュリティー」で取材させていただいたNDIAS(ティア1大手のデンソーと情報セキュリティーで実績のあるNRIセキュアテクノロジーズの合弁による自動車関連セキュリティー分野の専門集団)では、10社以上の自動車メーカーとサプライヤーによって開発された40以上のECUをベースに300以上の脆弱性の傾向を突き止め、その緩和策も導き出そうとしている。世界最大級のセキュリティーカンファレンス「DEF CON28」(20年8月)で同社が公表した範囲の情報によれば、評価したECUの4割弱はIVI(in-vehicle-infotainment system)関連であり、ECU構造内で検出された300以上の脆弱性の約7割がOS/OSS/既製品にまつわるもの、かつそのうち約3割がインターフェース由来であるようだ。また、高リスクな脆弱性の大半がソフトウエアに関連しており、やはりOS/OSS/既製品が約7割、うち約4割がインターフェース関連であるもよう。

同連載で同じく取材させていただいたフィンランドに本社を置くエフセキュア(半導体を含むハードウエア開発段階からサイバーセキュリティーまで一貫のセキュリティー診断・対策に精通する専門集団)もまた、車載ECUやMCU関連セキュリティー診断案件に年間20~30件関与している。ECUやMCU関連テストでは、ECU上のソフトウエア、ファームウエアに加え、MCU自体に埋め込まれているセキュリティー機能自体もテストしているという。もし、この段階で問題が見つかった際は「そのパーツごとリプレイスする。ハードウエアはソフトウエアのようにパッチをあてて解決することは困難なケースがあるからだ。その意味では開発の初期段階から評価に関わっていく重要性を痛感する」(ハードウエアセキュリティ部門責任者 アンドレア・バリサニ氏)と語っていた。

実際にエフセキュアは、欧州大手ティア1メーカーの総合診断を受託した際、ザイリンクス製Zynq UltraScale+SoC診断を実施し、「暗号化のみ」ブートモードの2つの欠陥を突き止めた実績も持つ。ちなみに同社は、前述のセキュリティー関連法規が出る以前から、「技術」「安全性」を第一に考えたセキュリティーを主眼としており、「車のセキュリティーを要する技術の根幹を守るという点において、当社の提供するサービスと法規は補完し合う関係」(同氏)と位置づけている。

セキュリティー対策へ買収・パートナーシップの動き

このように、日々、自動車の電動化に伴うセキュリティーリスクは進化し続け、ついに自動車業界にもサイバーセキュリティー関連法規が施行される展開に入ってきた今、自動車関連各社は、それぞれの立ち位置から対策に乗り出している。実際には前述のUN-R155などは自動車OEMメーカーが対象ではあるが、「これまでの車両型式のみならず、プロセス認証を含めた車のライフサイクル全体が法規の対象に加わったことが従来とは大きく異なる」と、テュフ ラインランドジャパン(テュフ ラインランドは第三者検査のエキスパートでありドイツ連邦運輸局(KBA)指定技術機関)のモビリティ事業部エキスパートは語る。つまり、OEMメーカーが法規適合するためには自動車サプライチェーンに関連する電子デバイスメーカーなども含めた対策となる流れが想定される。

製品自体および製造工程まで含めて、どのようにセキュリティー対策を施せばよいのか。まずはセキュリティーリスクを徹底的に洗い出し、可視化するところから始まるだろう。セキュリティーリスクが洗い出せたら、次は対策を施すべきリスクの優先順位をつけ、通常業務が回る範囲で、しかしながら致命的なセキュリティーリスクを招かない対策をスピード感を持って実行していくことになる。そして厄介なのは、ソフトウエアなどを巡るセキュリティーリスクはいたちごっごで進化し、適用すべきソフトウエアパッチ情報も最新をチェックし続け、適宜パッチ適用していく必要がある。また、通信の暗号強度もバージョンアップが進むため、自動車OEMメーカーの要望にそぐう暗号強度に対応し続ける必要も生じるだろう。また、実は工場に設置されたIP監視カメラのネットワークを介して侵入されるケースもあるなど、セキュリティー脅威への対応は幅広い多岐に及ぶ視点で講じていく必要があるのだ。

自社にこの一連のセキュリティー対策を講じられるセキュリティー人材を有している企業ばかりではないのが実情だろう。そのため、前述の電子デバイス産業新聞ミニ連載で取材させていただいた各社のような電子デバイスレベルまで包含した一連のセキュリティー診断(セキュリティーリスクの可視化)、およびその対策、提案を行う実力を有するセキュリティーサービス企業の協力を仰ぐのも一案だと言える。その際も、裾野が広い自動車業界のサプライチェーンの構図に知見があり、技術面も含めて死角なく対応できるセキュリティーサービス企業を見定めることも必要になりそうだ。もっと言えば、開発段階からセキュリティー対策を意識した企画・設計・モノづくりを徹することができれば理想である。

こうした流れを受け、筆者が知り得ているだけでも、たとえば富士通エレクトロニクスを母体とする加賀FEIは今年に入り、前述のエフセキュアと車載・IoT・ICS分野のコンサルティングに関するパートナーシップ契約を締結している。車載関連顧客とも強いリレーションシップのある加賀FEIは、数年前からコネクテッドにおけるセキュリティー強化が重要なテーマになってきたことが同契約締結に至った背景にあるようだ。

また、堀場製作所は15年7月に英MIRA社の車両開発事業・車両試験領域事業などを買収しており、20年1~3月をプロジェクト実施期間とする英国政府支援の自動車サイバーセキュリティーに関するクロスインダストリー・フィジビリティ・スタディを実施した実績を持つ。最近オンライン開催された「人とくるまのテクノロジー展2021」ではUN-R155に関し、クリティカルエレメントの特定についてコンポーネントごとに重大さに応じてレベル分けすることの必要性などを解いていた。また、そもそもNDIASはティア1大手メーカーのデンソーでECU開発などに携わってきた人材と、金融関係を中心とする情報セキュリティーで実績のあるNRIセキュアテクノロジーズでIoTセキュリティー分野の評価・分析・コンサルに精通した人材がコラボレーションして誕生しており、企業そのものが車載セキュリティー強化を物語っている。欧州ティア1大手のコンチネンタルも、サイバーセキュリティー対策を強化すべく、17年11月にイスラエルのArgus Cyber Security社を買収し、ネット接続車両をサイバー攻撃リスクから保護する対策を強化し続けている。

自動車メーカーでは、「暗号鍵をどこに保管するのが最もセキュアなのか」などの対策が急ピッチで進められているもよう。具体的に、暗号鍵の保管にはHSM(ハードウエアセキュリティーモジュール)使用が推奨との意見も同連載取材の折に聞かれる場面もあった。車載向け半導体で豊富な実績を有する大手メーカー各社も製品開発段階からこの辺りの対策を施しており、車載の「安全性」「セキュリティー」を意識した新製品開発でもしのぎを削っている。

情報端末と異なり、自動車は命に直結する。1つが解決しても、すぐ次の脅威が待ち受けるサイバー攻撃の世界では、常に最新情報に目を凝らし、セキュリティー専門知識を磨き続ける日々の努力、対策が欠かせない。100年に一度の大変革期と言われる自動車業界であるが、レベル4、レベル5の完全自動走行実現に向けて、サイバーセキュリティーという新たな視点が加わったこともまさに大変革期特有と言えよう。

電子デバイス産業新聞 編集部 記者 高澤里美

まとめにかえて

「走るスマホ」「走る情報端末」と化してきているクルマにとって、セキュリティー対策の強化は避けては通れないことになってきています。記事にもあるとおり、今後はセキュリティー分野強化に向けた参入各社のM&Aなども活発化してきそうです。

電子デバイス産業新聞